В середине июня хакерская группировка Killnet объявила, что готовится «положить» европейскую банковскую систему. «Если Россией управляет Бог, то кто управляет Европой? Правильно, банковская система. [...] Нет денег, нет оружия, нет киевского режима! [...] Таких проблем вы не видели еще никогда. Мы Killnet», — заявили они в видео. Прошло несколько месяцев, а с банковской системой ничего не произошло. Как не произошло раньше ни с НАТО, ни с США, ни с правительствами стран Европы, ни с Украиной. Всем им Killnet угрожала взломами, сливами данных, разрушением IT-инфраструктуры. Группа объявляла себя «русской киберармией», но пока успехи у нее примерно такие же, как и у армии обычной. Как выяснил The Insider, за распиаренной кремлевскими СМИ группировкой стоят не слишком удачливые любители, а их немногочисленные успехи обеспечивались силами хакеров ГРУ.

Содержание

Появление Killnet

Борьба с вражескими странами

А был ли ботнет?

Кураторы из ГРУ

Деньги от наркоторговцев

Вымогательство или сотрудничество?

Реакция на сомнительное спонсорство

Кризис идей

Появление Killnet

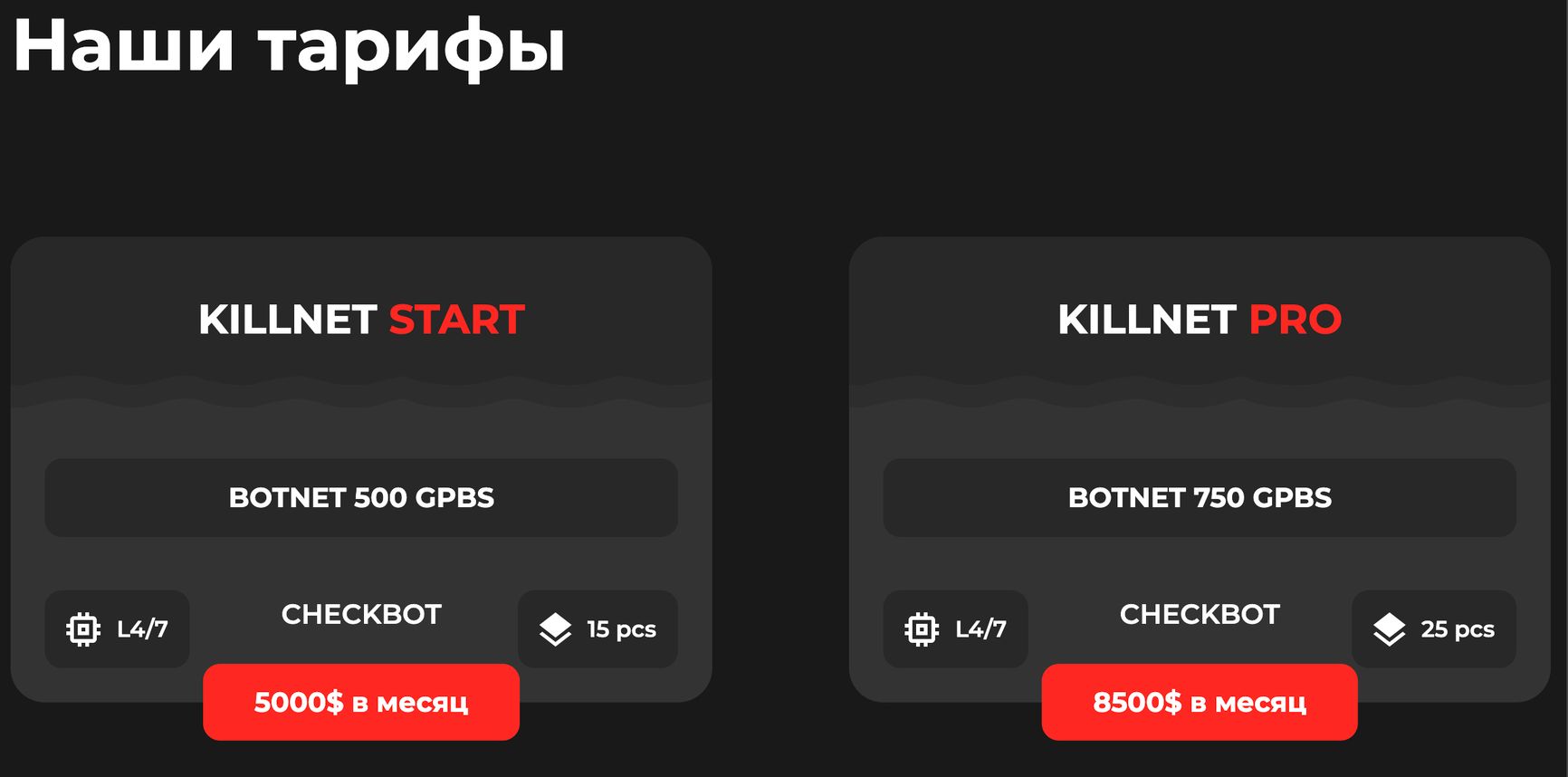

«Killnet — новая технология убийства сети», — с таким громким заявлением запустились сайт и Telegram-канал хакерской группировки в январе 2022 года. Фактически Killnet — это сервис, предлагающий нелегальные хакерские услуги, например, DDoS-атаку стоимостью от $5 тысяч в месяц. Благодаря появлению таких сервисов люди без IT-образования или хакерского бэкграунда имеют возможность совершать атаки на неугодные им организации. Например, заказчиками могут быть владельцы конкурирующих между собой бизнесов или представители госструктур.

Публикация личных данных

Ботнет, то есть сеть устройств, зараженных одноименным вирусом. Позволила организовывать крупнейшие DDoS-атаки в 2016–2017 годах.

Скриншот архивной копии сайта Killnet

Владельцы Killnet утверждают, что в ботнет-сети у них находятся порядка 700 тысяч устройств. Иными словами, в их распоряжении огромное количество зараженных компьютеров, роутеров или других устройств, вплоть до подключенных к интернету микроволновок. С таких устройств можно запускать большой поток трафика на серверы жертвы, из-за чего сайт или приложение на какое-то время уходят в офлайн. Фактически Killnet заявил, что обладает одним из самых больших ботнетов в истории. Для сравнения, у наиболее известного ботнета Mirai на самом пике было до 900 тысяч зараженных устройств.

Публикация личных данных

Ботнет, то есть сеть устройств, зараженных одноименным вирусом. Позволила организовывать крупнейшие DDoS-атаки в 2016–2017 годах.

Killnet заявил, что обладает одним из самых больших ботнетов в истории

Рекламу сервиса Killnet на профильных хакерских форумах размещал человек под ником KillMilk. На наиболее популярном даркнет-форуме Rutor он зарегистрировался еще в октябре 2021 года. Там хакер открыл тему «ддос по-братски» и предложил пользователям свои бесплатные услуги по атакам на сайты. До этого момента KillMilk не был известен в хакерской среде, утверждают собеседники The Insider.

Его сообщения на Rutor часто были политизированы, что не приветствуется в хакерском сообществе. Еще до начала полномасштабного вторжения России в Украину он негативно высказывался об украинцах. В итоге в мае 2022 года он был заблокирован. «Киллмилк неоднократно привлекал ненужное внимание к площадке, когда „дудосил“ государственные ресурсы, затем ударился в государственную движуху и форум покинул», — объяснил блокировку пользователя KillMilk админ Rutor.

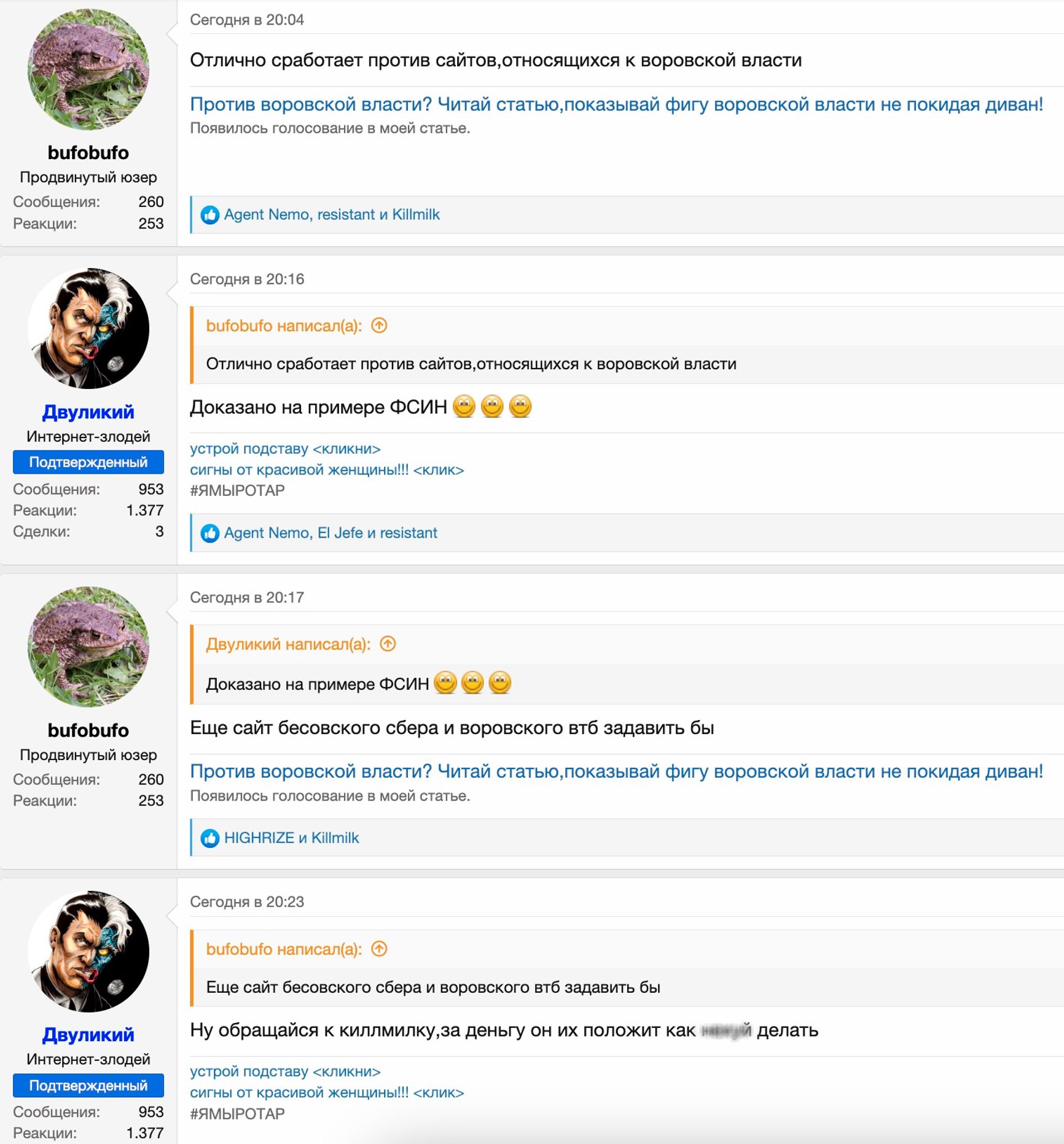

После того как в ноябре 2021 года Gulagu.net опубликовал видео пыток заключенных в больнице УФСИН по Саратовской области, KillMilk стал писать угрозы в адрес ФСИН и обещал «положить» их сайты. В конце декабря того же года Gulagu.net сообщили, что с ними на связь вышли некие хакеры Universal, которые якобы «атаковали все сервера ФСИН в России и объявили им вендетту». Сайты ФСИН действительно на несколько часов перестали открываться. В чате Telegram-канала Gulagu.net появилось множество ссылок на группировку Universal, а один из комментаторов написал «KillMilk красавчик)». Не прошло и пары месяцев, как 14 января 2022 года на канале Universal внезапно объявили, что закончили свою «поддержку правозащитникам из Gulagu.net», после чего все их ресурсы, а также аккаунты, с которых распространялись ссылки на заявления, были удалены. Уже через неделю после этого KillMilk анонсировал запуск ботнета Killnet на форуме Rutor. Пользователи форума отметили отличную работу сервиса, а один из известных участников под ником «Двуликий» написал, что это уже было «доказано на примере ФСИН».

Публикация личных данных

Ботнет, то есть сеть устройств, зараженных одноименным вирусом. Позволила организовывать крупнейшие DDoS-атаки в 2016–2017 годах.

Скриншот с форума Rutor, февраль 2022 года

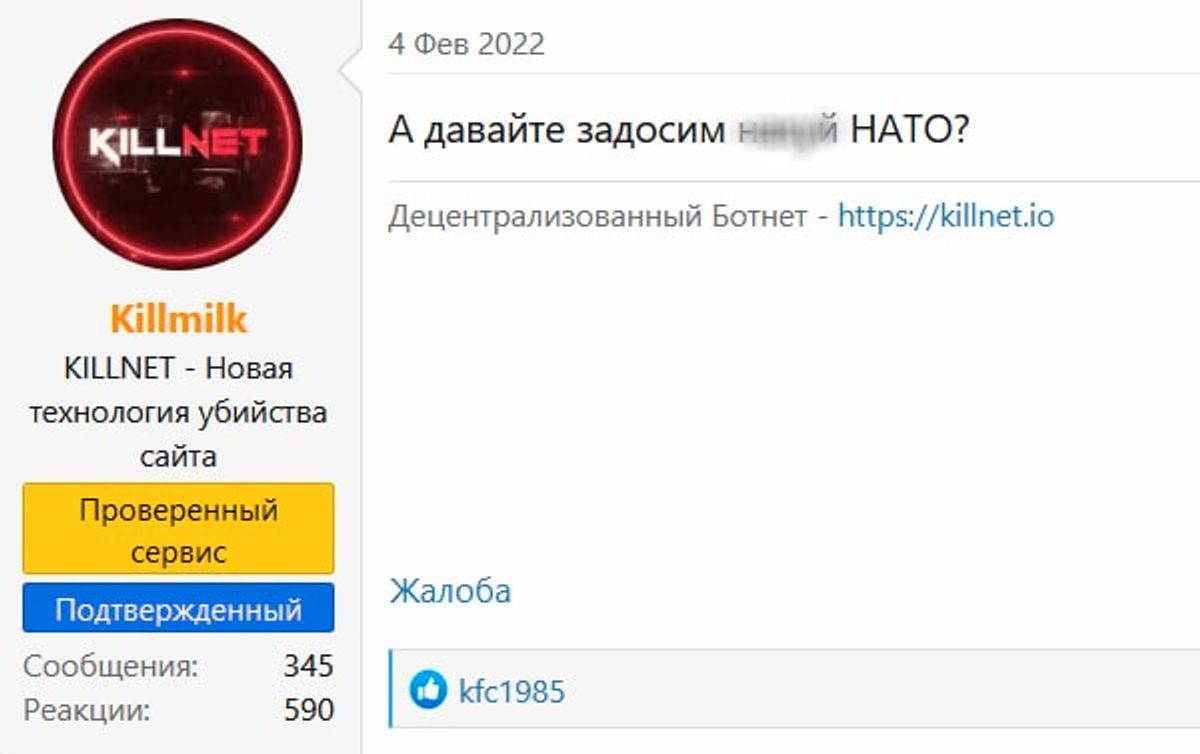

KillMilk не стал спорить с этим предположением и предложил обращаться по поводу атаки на сайты Сбера и ВТБ. Через несколько дней ему в голову пришла еще более масштабная идея — «задидосить НАТО».

Публикация личных данных

Ботнет, то есть сеть устройств, зараженных одноименным вирусом. Позволила организовывать крупнейшие DDoS-атаки в 2016–2017 годах.

Скриншот с форума Rutor, февраль 2022 года

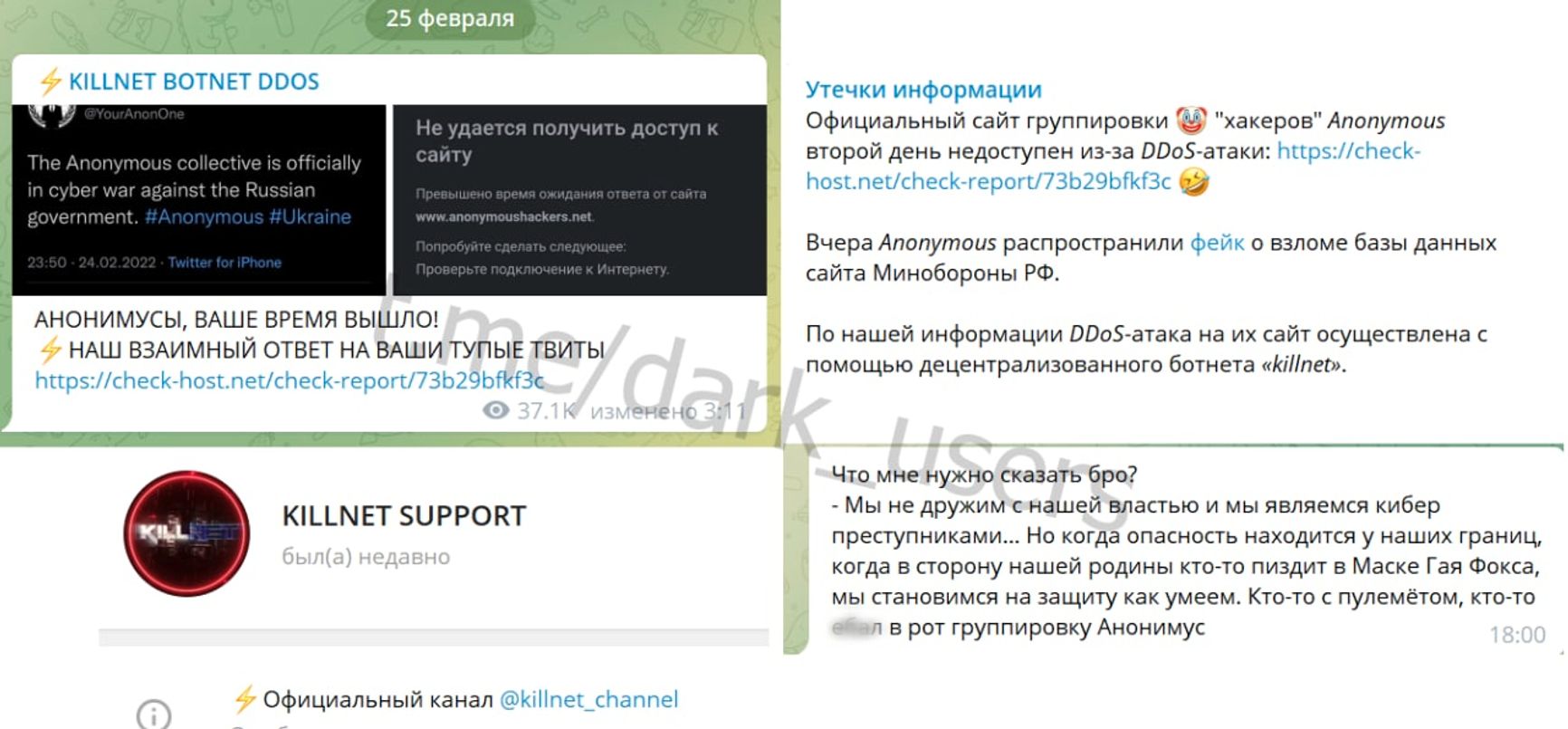

Тем не менее KillMilk остановился на цели попроще и 4 февраля атаковал сайт блогера и бывшего киберпреступника Сергея Павловича, а также новостной портал про кибербезопасность anonymoushackers.net, «чтобы протестировать сервис». При этом хакер был уверен, что сайт принадлежит международной хакерской группе Anonymous, у которой на самом деле есть только Twitter-аккаунт. Именно там они объявили о начале кибервойны против российского правительства после того, как Россия вторглась в Украину. А Killnet, в свою очередь, заявил об ответной войне со стороны России, не забыв упомянуть, что уже атаковал якобы связанный с Anonymous сайт. «Мы не дружим с нашей властью, и мы являемся киберпреступниками… Но когда опасность находится у наших границ, [...] мы становимся на защиту как умеем», — объяснил представитель Killnet изданию Darknet News.

Публикация личных данных

Ботнет, то есть сеть устройств, зараженных одноименным вирусом. Позволила организовывать крупнейшие DDoS-атаки в 2016–2017 годах.

Скриншот издания Darknet News

В погоне за подписчиками Killnet продолжил пиарить свою «акцию» против Anonymous. Новость об этом подхватили мейнстримные российские СМИ, от канала «Москва 24» и РИА «Новости» до пригожинского РИА ФАН и Ленты.ру, а также популярные Telegram-каналы, от «Кремлевской прачки» до «Военкоров Русской Весны». Попутно сеть набирала подписчиков среди школьников с помощью вирусных видео в TikTok.

Борьба с вражескими странами

С марта 2022 года Killnet стал регулярно публиковать в своих каналах информацию о DDoS-атаках на украинские, европейские и американские сайты. По заявлениям группировки, она атаковала сотни сайтов. Однако большинство из них не были ни государственными сайтами, ни каким-то образом направленными против России. Впрочем, и атаки не были серьезными. Как отмечает американская компания Mandiant, специализирующаяся на кибербезопасности, они имели незначительный эффект и, как правило, продолжались недолго.

Одним из первых сайтов, которые атаковал Killnet в своей борьбе против вражеских стран, стал polandhub.pl. «Ответная мера на Главный сайт СМИ Польши POLANDHUB», — написали в своем канале хакеры, когда Польша закрыла воздушное пространство для российских самолетов. Почему «главным сайтом СМИ Польши» оказался небольшой портал о жизни в Польше на русском языке, основанный в 2020 году белорусскими эмигрантами, остается загадкой. Атака продолжалась всего несколько часов, и неизвестно, заметил ли ее кто-либо, кроме самой группировки.

Это не единственный случай, когда Killnet выдавали небольшой частный сайт за крупную государственную цель. Группировка зачисляет себе в заслуги DDoS сайта американского аэропорта Брэдли в марте 2022 года. Хотя это и вызвало интерес у правоохранительных органов США, так как формально подобная деятельность является атакой на критическую информационную инфраструктуру страны, действия Killnet никак не повлияли на работу аэропорта.

В июне 2022 года группировка объявила новую «громкую цель» — Федеральную налоговую платежную систему США. Однако атака пришлась на портал компании, которая помогает американцам составлять налоговые декларации. В июле Killnet заявил, что заблокировали сайт Конгресса США — правда, это оказался лишь сайт библиотеки Конгресса, и он был недоступен всего два часа.

Публикация личных данных

Ботнет, то есть сеть устройств, зараженных одноименным вирусом. Позволила организовывать крупнейшие DDoS-атаки в 2016–2017 годах.

В июне 2022 года Killnet объявили новую «громкую цель» — Федеральную налоговую платежную систему США

В августе KillMilk объявил войну корпорации Lockheed Martin, которая производит артиллерийские ракетные системы HIMARS. На протяжении двух недель в каналах группировки появлялись угрозы в адрес корпорации, однако ее сайты не переставали работать. В итоге группа заявила, что похитила данные Lockheed Martin. В качестве доказательства она опубликовала видео якобы со списком сотрудников корпорации, их телефонами и почтовыми адресами.

«Люди из опубликованного списка действительно были сотрудниками Lockheed Martin, однако это не обязательно подтверждает, что данные компании были взломаны. Например, это может быть компиляция старых или открыто опубликованных данных, показанная, чтобы подорвать доверие к организации и напугать сотрудников», — прокомментировала посты Killnet аналитик компании Searchlight Security Луиз Феррет. В дальнейшем о «взломе» Lockheed Martin ничего не было слышно. Впрочем, как и об утечках из информационной системы Налоговой службы США, данных 10 тысяч сотрудников ФБР и многих других взломах, которые громко анонсировал на своих каналах Killnet.

Одно из самых громких обещаний Killnet сделал в июне 2023 года. Чтобы «навести банковскую панику в европейском курятнике», они пообещали парализовать работу банковской системы. При этом своими целями они называли такие разные понятия, как IBAN (международный номер банковского счета), SEPA (система денежных переводов в еврозоне), WISE (британская компания, специализирующаяся на трансграничных переводах), SWIFT (международная система передачи информации между банками), а также WIRE (что имели в виду хакеры, неизвестно, но по-английски любая безналичная оплата называется wire transfer). Несмотря на громкие угрозы, которые быстро распространили российские СМИ, ни с европейской банковской системой, ни с системами переводов, ни тем более со стандартом записи банковских счетов IBAN на протяжении следующих месяцев ничего не произошло.

Большинство специализирующихся на кибербезопасности компаний, которые исследовали деятельность Killnet, считают, что группировка просто занимается самопиаром. «Регулярные объявления о создании и кооперации с новыми группами как минимум отчасти являются попыткой привлекать внимание западных медиа и преувеличивать эффект от собственных операций», — отмечает в своем отчете Mandiant.

«Не стоит принимать любые заявления Killnet за чистую монету. Учитывая стремление группировки к преувеличению, вероятно, анонсы грядущих операций делаются лишь для привлечения внимания — как в публичном пространстве, так и среди киберпреступников», — указывает в своем бюллетене Центр кибербезопасности здравоохранения США. «Влияние операций [Killnet] на национальную безопасность очень ограниченное, если судить по предыдущему и нынешнему поведению пророссийских хакерских групп и их ограниченным ресурсам», — пишет аналитическая компания Grey Dynamics.

Тем не менее службы кибербезопасности Австралии, Канады, Новой Зеландии, Великобритании и США в совместном меморандуме включили Killnet в список угроз в связи с войной России и Украины наряду с хакерскими группами, давно ассоциированными с ГРУ.

Павел Ситников, глава компании XPanamas, занимающейся кибербезопасностью, считает, что, несмотря на более чем скромный результат, а иногда и вовсе его отсутствие, акции KillNet нельзя считать совсем уж провальными:

«Как DDoS [атаки Killnet] стопроцентно успешны, но успешны лишь в моменте — такова суть DDoS. Этот вид атак очень легок в исполнении и соответственно вовлекает в движ больше людей с меньшими способностями».

А был ли ботнет?

Политическая ангажированность группировки Killnet вызвала неодобрение среди хакерского сообщества. Как говорилось ранее, на большинстве форумов рассуждения о политике не приветствуются или вовсе запрещены. И все же вторжение России в Украину внесло свои коррективы. До февраля 2022 года российские, украинские и белорусские хакеры были объединены в своего рода комьюнити. Они сотрудничали, обменивались «сливами» данных или покупали их друг у друга. Однако после начала войны сообщество раскололось на тех, кто за Россию, и тех, кто за Украину. И там, и там стал процветать «хактивизм» — взлом сайтов и баз данных, докс военных и активистов, DDoS-атаки и кампании по дезинформации.

Например, о поддержке российских властей заявила группа вымогателей Conti, одна из самых известных и прибыльных сейчас группировок, занимающихся ransomware — заражением компьютеров вирусами-вымогателями. В ответ украинские участники группы слили ее переписки за весь предыдущий год. Российскую сторону поддержали и другие киберпреступники, но все же большинство из них остались в нейтралитете. Killnet после своей громкой информационной кампании о «победе над Anonymous» занял четкую политическую пророссийскую позицию. Новоиспеченного бойца с Западом тут же стали рекламировать пропагандистские ресурсы, где KillMilk открыто заявлял о своих планах:

«В России я стану героем, а за рубежом — преступником. Скоро я и KillNet начнут мощные атаки на европейские и американские предприятия, которые косвенно приведут к жертвам. Я приложу все силы, чтобы эти регионы и страны ответили за каждого нашего солдата».

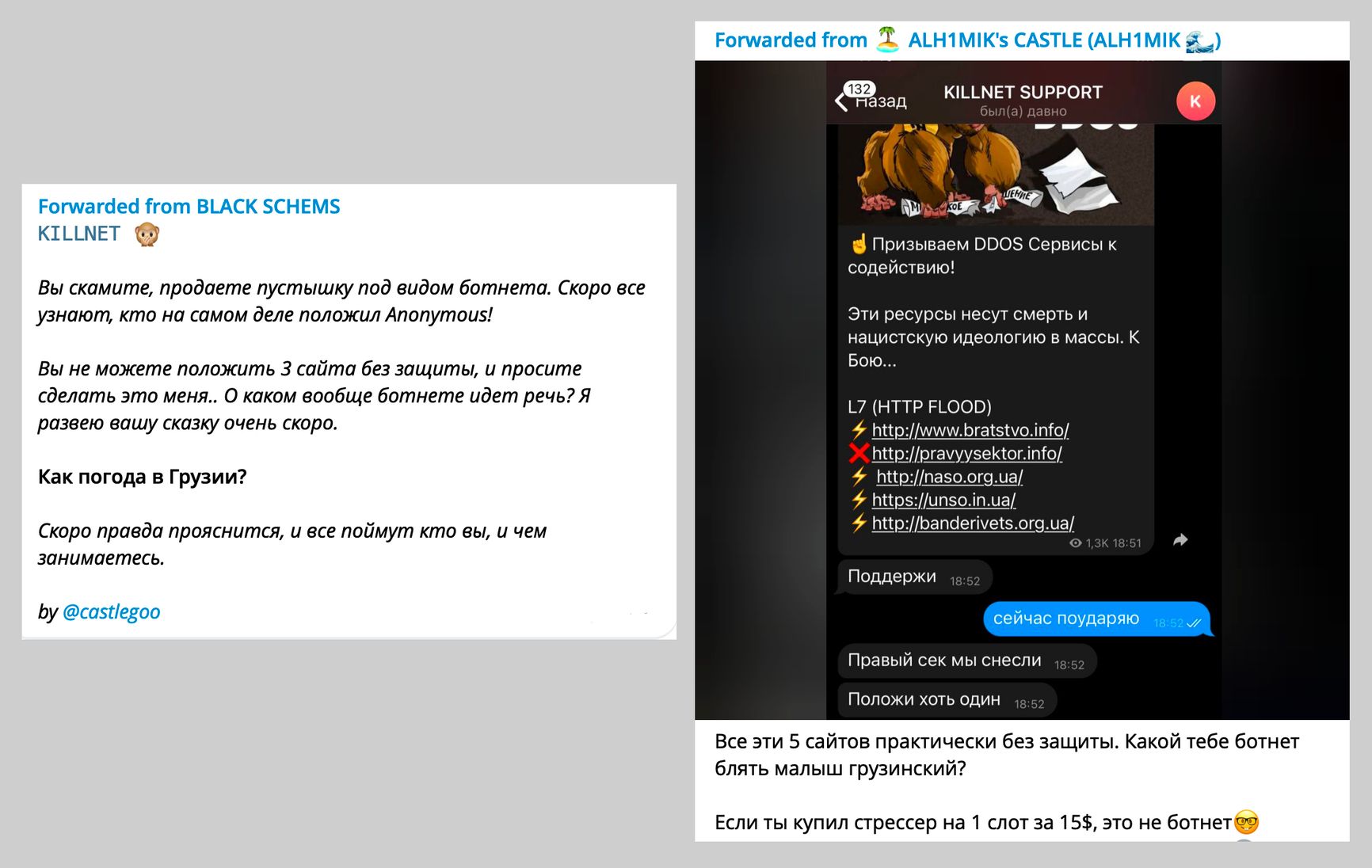

Однако вразрез с успешной пиар-кампанией стали появляться сообщения о том, что атаки Killnet проводит с помощью чужого ботнета, а своего ботнета у группы вообще нет. Например, атаку на сайт, якобы связанный с Anonymous, проводил владелец стрессера Chemistry (сервиса для проверки сети или сервера на устойчивость), о чем он рассказал на своем канале еще в самом начале пиар-акции Killnet. Владелец стрессера выложил скриншоты переписки, в которой Killnet просит его «положить» сайты «Правого сектора», УНА-УНСО и других украинских националистических организаций. После публикации переписки аккаунт Killnet заблокировал его.

Публикация личных данных

Ботнет, то есть сеть устройств, зараженных одноименным вирусом. Позволила организовывать крупнейшие DDoS-атаки в 2016–2017 годах.

Скриншоты из канала стрессера Chemistry

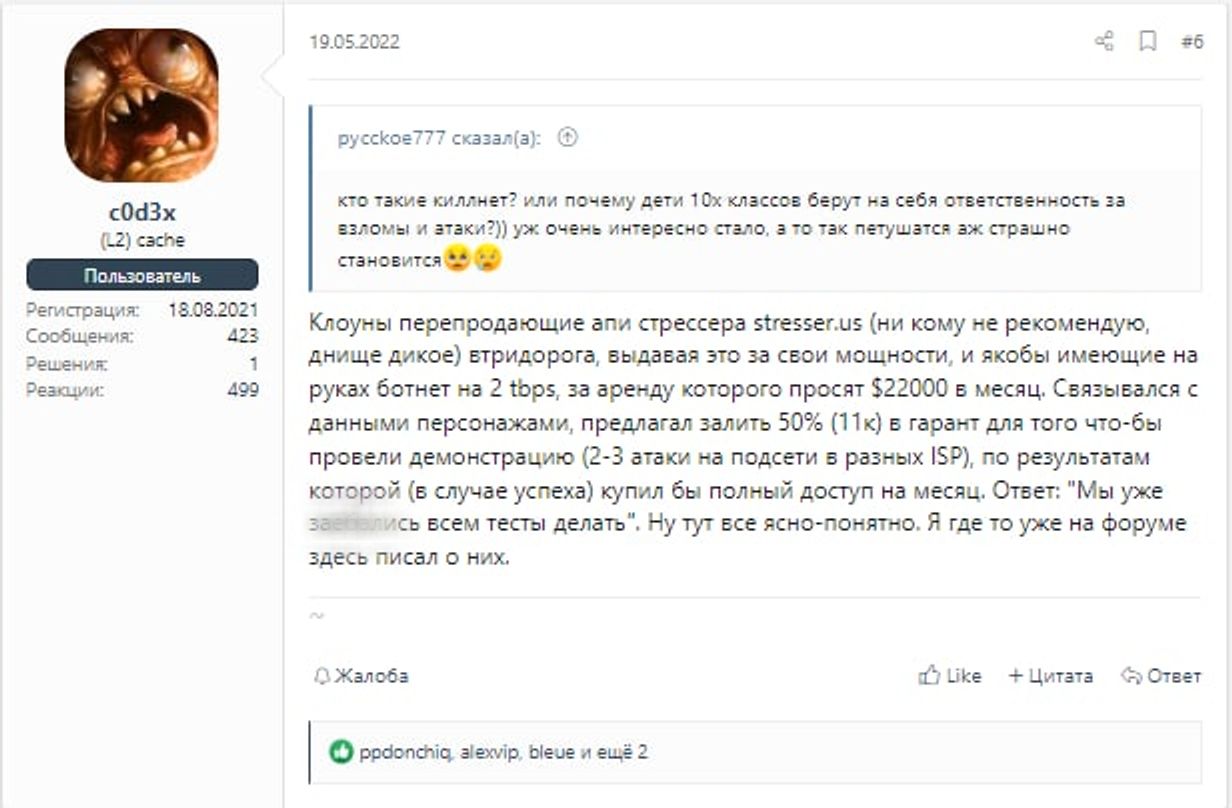

О том, что Killnet занимался перепродажей арендованных мощностей ботнетов и стрессеров, рассказали The Insider два старожила хакерских форумов в даркнете. Еще один из участников Rutor в мае 2022 года заявил, что Killnet перепродает услуги стрессера stresser.us, а через несколько месяцев группа сама стала открыто рекламировать этот сервис.

Публикация личных данных

Ботнет, то есть сеть устройств, зараженных одноименным вирусом. Позволила организовывать крупнейшие DDoS-атаки в 2016–2017 годах.

Скриншот с форума Rutor, май 2022 года

Впрочем, и на самом канале Killnet появлялись ссылки на сторонние сервисы. Например, Killnet с гордостью заявил о том, что один из сайтов украинских националистов «положил» владелец stresser.tech. А связанная с Killnet группа Anonymous Russia не скрывала, что атаки проводит через стрессер stressID.

За полтора года существования Killnet неоднократно рекламировал разные стрессеры и ботнеты, называя их своими партнерами, — например, Passion Botnet и Tesla Botnet. Собственные же услуги по DDoS команда с начала своей политической деятельности публично уже не предлагала. Возможно, кого-то это уберегло от небезопасного сотрудничества: Killnet обещал своим клиентам полную анонимность, однако после того, как сайт группировки взломали (еще весной 2022 года), оказалось, что пароли и прочие данные тех, кто зарегистрировался в качестве клиентов, администраторы хранили в незашифрованном виде.

Кураторы из ГРУ

Один из старожилов Rutor в беседе с The Insider предположил, что при такой скромной технической экспертизе (отсутствии собственных ресурсов, непродолжительных атаках и легких целях) Killnet удалось достичь информационного успеха благодаря связям с некими государственными кураторами, которые свели их с группировкой XakNet, появившейся словно из ниоткуда сразу после начала войны России в Украине.

Канал XakNet Team возник в Telegram 1 марта 2022 года и сразу отчитался об успешной DDoS-атаке на сайт президента Украины. Уже на следующий день группа взломала все региональные и другие государственные сайты Украины. На тот момент DDoS-противостояние между активистами из двух стран продолжалось уже несколько дней.

XakNet Team использовал логотип одноименного старого русскоязычного хакерского форума. Участники этого сообщества уже занимались провластным хакингом. Во время войны в Грузии 2008 года некоторые из них атаковали грузинские государственные сайты. По крайней мере, сделанный этой группировкой дефейс (подмена содержимого главной страницы сайта) попал в репортаж CNN.

Публикация личных данных

Ботнет, то есть сеть устройств, зараженных одноименным вирусом. Позволила организовывать крупнейшие DDoS-атаки в 2016–2017 годах.

Скриншот из репортажа CNN, август 2008 года

Хотя в СМИ появлялись версии о том, что за атаками стоит Кремль, дефейсы и DDoS были сделаны скорее на волонтерских началах. Форум уже много лет закрыт, а его участники, вероятно, на пенсии, рассказал The Insider известный пользователь форума Rutor.

Между тем участник нового XakNet довольно скоро раскрыл себя, рассказав об атаках и снова высмеяв Anonymous:

«Все, что смогли продемонстрировать школьники в масках, — организовать DDoS-атаку. И даже с ней облажались. ForceFull DDoS и Killnet на пару дали ответ кратно мощнее и вырубили вообще все правительственные сайты Украины. Даже в этом аспекте, в котором весь мир признавал безоговорочное лидерство анонимусов, два парня из России растоптали их в труху и показали, как надо это делать правильно, по-русски»

Если у Killnet и не было своих мощностей для DDoS, то у второго названного участника атак XakNet они вполне могли быть. ForceFull DDoS в чатах XakNet обозначен как член команды. Он рекламировал услуги атаки сайтов как минимум с 2014 года и продолжал публиковать коммерческие объявления как минимум до весны 2023 года.

Впрочем, «вырубить все правительственные сайты Украины» ему удалось только на несколько часов. Затем администраторы госсайтов просто запретили заходить на порталы в домене gov.ua откуда-либо, кроме Украины. Такой метод защиты от DDoS применяется, так как трафик обычно идет из-за границы.

Интересно, что XakNet, где появился отчет об атаке на украинские сайты, возник 1 марта, но атаки начались уже 23 февраля — буквально за несколько часов до начала военных действий. Об этом сообщил министр цифровой трансформации Украины Михаил Федоров, а позже в интервью Ленте.Ru подтвердил KillMilk. «Свой первый удар мы нанесли по домену gov.ua, [...] перестали работать примерно 67 ресурсов. [...] Это произошло за десять часов до начала специальной операции, и мы не афишировали эту акцию», — сказал он, никак не объясняя, что сподвигло его атаковать украинские государственные сайты.

При этом известность в патриотических каналах — а с нею и аудитория — к XakNet пришла не из-за этой DDoS-атаки. Через неделю после начала войны с Украиной на канале XakNet опубликовали файлы, якобы содержащие личные данные военнослужащих ВСУ. Впоследствии группировка заявит еще о нескольких взломах и опубликует данные, якобы похищенные с серверов министерств и правоохранительных органов Украины.

При этом взломы украинских сайтов, за которые брал ответственность XakNet, вероятно, делал кто-то другой. В середине января 2022 года сразу несколько украинских государственных порталов подверглись кибератакам. Компьютеры были заражены вирусом WhisperGate, который притворялся вымогателем, однако на самом деле, получив доступ к данным на серверах государственных сайтов и НКО Украины, стирал данные. Атаку расследовала компания Microsoft, которая пришла к выводу, что за взломами стоит ГРУ. Сразу после атак фрагменты данных, украденных с украинских государственных серверов, были опубликованы на форуме RaidForums, а также на сайте Free Civilian в даркнете. Архивы, которые появлялись в канале XakNet после начала полномасштабного вторжения России в Украину, относились к тем же ведомствам и частично совпадали с теми, которые рекламировались для продажи на ресурсах Free Civilian в даркнете и в Telegram.

Американская компания Mandiant, специализирующаяся на кибербезопасности, считает, что XakNet координирует свои атаки или напрямую связан с хакерами ГРУ (подробнее об атаке хакеров из ГРУ на Украину читайте здесь).

Деньги от наркоторговцев

Хотя изначально Killnet рекламировался как коммерческий сервис, уже к апрелю 2022 года они официально заявили, что перестали предоставлять услуги за деньги. В каналах Killnet и KillMilk публиковались ссылки на банковские карты и кошельки для пожертвований, а основатель группировки утверждал, что атаки его группировки спонсируют «энтузиасты и патриоты своей страны», не имеющие «никакого отношения к органам власти». Более того, в сентябре KillMilk жаловался на то, что ему пришлось взять пять кредитов для «отпора врагам» (орфография сохранена):

«В данный момент Я не имею возможности продолжать свою деятельность. В данный момент моя деструктивная деятельность сводится только к одному — нет финансов, нет серверов, зато у меня есть больше 5ти кредитов которые Я брал для поддержки штанов Killnet! Стыдно такое даже и писать, но больше стыдно за тех самых людей, кто имеет огромные возможности, но не желает помогать нам двигаться в одном направлении без сбоев — к Победе!»

The Insider обнаружил, что на первый биткоин-кошелек, который Killnet опубликовал для сбора донатов, деньги начали поступать еще до войны. Всего с февраля по апрель 2022 года на него пришло почти 0,87 биткойна (примерно $23,8 тысячи). Чаще всего суммы поступали траншами в несколько сотен долларов, самая большая из них составляла порядка $6 тысяч. Помимо этого, Killnet мог заработать на рекламе хакерских сервисов.

Однако, вероятнее всего, одним из основных источников их заработка была связь с наркомаркетплейсом Solaris. О дружбе с этой площадкой KillMilk заявил в интервью пропагандистскому изданию Russia Today. «Благодаря их вниманию в нашу сторону Killnet остается на полном ходу», — сказал он в интервью в октябре. «Помощь пришла — откуда не ждали! Правительство черного рынка SOLARIS поддерживает деятельность Killnet и дает нам прочную опору для продолжения нашей борьбы и развития команды KILLNET!» — добавил он в своем канале (пост был удален). Через пару месяцев после интервью информацию о сотрудничестве подтвердил на своем форуме и сам Solaris. Расследовательская компания TRM Labs обнаружила как минимум один перевод в размере $50 тысяч с кошельков Solaris на кошельки Killnet.

Откуда же взялась торговая платформа Solaris и зачем ей помогать Killnet? В начале апреля 2022 года немецкие силовики заявили о ликвидации крупнейшего онлайн-рынка наркотиков Hydra. Перед закрытием на нем было около 19 тысяч магазинов, продававших нелегальные товары. Клиентов начали переманивать к себе разные площадки, в том числе вторая по величине на тот момент Rutor. Если раньше там продавали в основном поддельные документы, оружие, нелегальные услуги, то теперь Rutor стал переманивать к себе наркошопы. Одновременно в передел рынка влился ранее особо никому не известный маркетплейс Solaris, а также Kraken, OMG и другие площадки. Некоторые из них создавали и модерировали бывшие сотрудники Hydra. Между площадками развернулась борьба за передел рынка.

Rutor был предположительно продан в мае 2022 года (об этом написали в закрытых разделах форума его администраторы WD, John и Маскарад). С начала июня по нему регулярно стали проводить DDoS-атаки. Даркнет-СМИ приводили множественные подтверждения, что атаку на Rutor проводят новые площадки — Solaris и Kraken. 20 июня в канале Killnet появилась угроза уничтожить Rutor, а также намек на то, что форум был куплен СБУ. Через несколько минут эти сообщения были удалены.

1 августа 2022 года Rutor был взломан, а через пару дней KillMilk в своем канале пообещал «эксклюзив слива Rutor». Угрозы, как это часто бывало с Killnet, оказались пустыми: никакого слива так и не последовало, а посты KillMilk по обыкновению стер. Но уже 15 августа Killnet объявил Rutor войну и призвал к его DDoS (авторское написание сохранено):

«Rutor это сформированный отдел СБУ. Как там еще держаться барыги я не знаю, доверия ноль Е***ь... Официально объявляю о начале демонтажа украинского форума Rutor. [...] Призываю все поддерживающие хак группы и сообщества присоединится к DDOS Атакам на Барыжный форум Rutor».

Несмотря на атаки, Rutor продолжал стабильно работать. Зато «хактивисты» привлекли к площадке Solaris новых клиентов. Один из ее модераторов в то же время, когда Killnet анонсировал DDoS RuTor'а, отметил: «Если Killnet выполнят обещание, то такой поток людей хлынет». Какое именно обещание дал Killnet, неизвестно.

Публикация личных данных

Ботнет, то есть сеть устройств, зараженных одноименным вирусом. Позволила организовывать крупнейшие DDoS-атаки в 2016–2017 годах.

Скриншот с форума Solaris (источник — ZeroFox Intelligence)

Killnet объявил войну и другому конкуренту Solaris — маркетплейсу BlackSprut. Его он тоже обвинил в связях с Украиной. Группа заявила, что взломала площадку и готова продать данные о магазинах, клиентах, разложенных в городах наркотиках (так называемых «закладках») за $250 тысяч. Однако, вероятно, эти угрозы были блефом, так как BlackSprut продолжил работать.

Вымогательство или сотрудничество?

Помимо этого, модератор Solaris написал, что Killnet удалось получить вымогательством от куратора Rutor миллион рублей.

Публикация личных данных

Ботнет, то есть сеть устройств, зараженных одноименным вирусом. Позволила организовывать крупнейшие DDoS-атаки в 2016–2017 годах.

Скриншот с форума Solaris (источник — ZeroFox Intelligence)

О получении денег от Rutor сообщила и сама Killnet, похваставшись своим удачным мошенничеством. По словам группировки, наркомаркеплейс якобы дал им денег, что прекратить нападки на себя, однако они этого делать не собирались. Часть полученных средств Killnet обещали перевести детским приютам в России и предоставить подтверждения этому. Однако никаких подтверждений так и не появилось — впрочем, как и в случае с другими обещаниями благотворительности со стороны группировки.

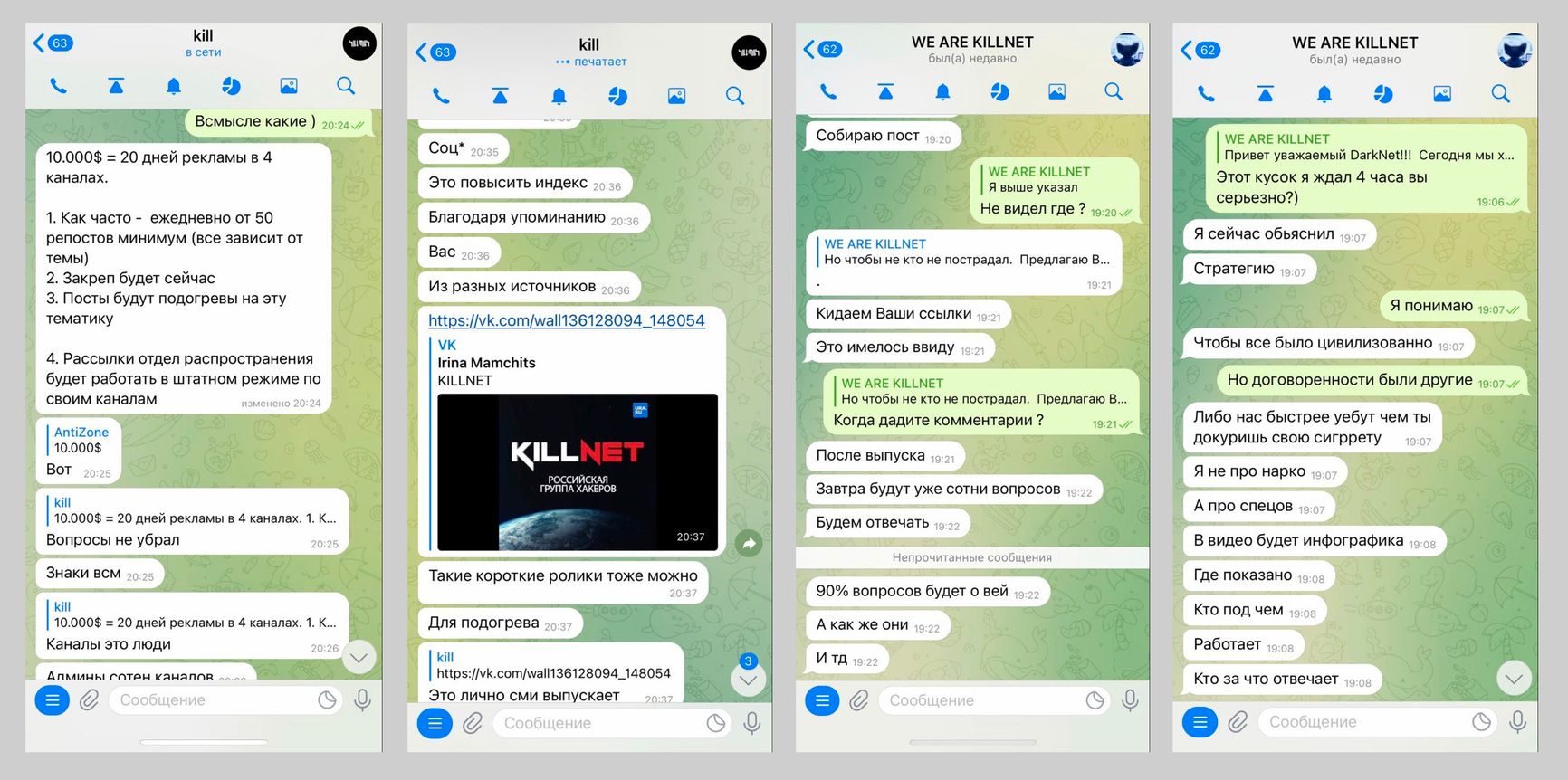

Между тем один из администраторов площадки Rutor признался, что пытался заказать рекламу на каналах Killnet. Так что, возможно, деньги Rutor перечислил совсем не для того, чтобы группировка перестала DDoS-ить их сервера. За 20 дней регулярной рекламы на четырех своих каналах KillMilk просил $10 тысяч. Хакер приводил в качестве примеров публикации в СМИ о своей группировке, добавляя, что издания и сами рады брать на канале Killnet инфоповоды. Также он хвалился тем, что информация о группировке попадает в «топ Яндекса».

Публикация личных данных

Ботнет, то есть сеть устройств, зараженных одноименным вирусом. Позволила организовывать крупнейшие DDoS-атаки в 2016–2017 годах.

Скриншоты переписки KillMilk и представителя Rutor о размещении рекламы

В итоге оплаченный Rutor пост появился на канале Killnet 19 августа, но заказчик остался недоволен. Пост был удален, а KillMilk пообещал, что «в скором времени будет ликвидирован новый владелец нарко форума Rutor». С тех пор прошел год, но форум продолжает свою работу.

Реакция на сомнительное спонсорство

Новость о спонсировании маркеплейсом Solaris (который занимал уже около четверти российского наркорынка) понравилось далеко не всем сторонникам Killnet. В чатах группировки стали появляться просьбы прокомментировать это сомнительное сотрудничество. Однако модераторы удаляли подобные вопросы и банили тех, кто их задает.

Заявление KillMilk заинтересовало и противников Killnet. Чтобы изучить, как работает Solaris, в нее еще летом 2022 года внедрился американский специалист по кибербезопасности Алекс Холден. Когда KillMilk признался, что его деятельность спонсирует наркофорум, Холден провел необычную акцию. Он переправил 1,6 биткоина (около $25 тысяч) из кошелька маркетплейса Solaris в киевский фонд «Жизнелюб», а затем опубликовал информацию об этом и слил всю инфраструктуру форума, системы защиты, внутренние и внешние переписки его участников. «Если KillMilk говорит, что Solaris — это огромная опора, почему не убрать эту опору?» — прокомментировал Холден свои действия.

Меньше чем через месяц после того, как Холден слил данные Solaris, наркоплощадка была захвачена своим конкурентом Kraken. Ни один из каналов Killnet на эту новость никак не отреагировал. Однако когда в феврале другие модераторы перезапустили Solaris, KillMilk сразу же поздравил их с возвращением. Правда, этот пост он почти тут же удалил. Все потому, что на тот момент официальная позиция группировки Killnet резко изменилась: они встали на путь борьбы с наркоторговцами.

И все же о дружбе KillMilk с наркошопом вряд ли так просто забудут: «Милку выписан смертный приговор от барыг РФ, — отреагировал на попытку сдеанонить его хакер из другой пророссийской группировки (орфография сохранена). — Мне бы не хотелось видеть настоящий деанон Милка, как бы я его не долюбливал, этот человек безответственный долба** из-за которого скорее всего пострадают его родные, близкие и друзья».

Кризис идей

Несмотря на заверения в том, что Killnet с начала войны стал исключительно некоммерческой патриотической структурой, его участники постоянно пытались заработать на созданной аудитории и бренде. В марте 2023 года KillMilk объявил о запуске «Частной военной хакерской компании Black Skills» (ЧВХК) и пригласил инвестора. За долю в 51% компании он просил 5 млн — рублей или долларов, неизвестно. Причиной такого решения KillMilk назвал потребность в финансах.

«Альтруизм — хактивизм Killnet подошел к концу. [...] Мы продолжаем свою деструктивную деятельность во славу отечеству! На донаты и обещанную помощь от спонсоров не прожить. Мы отстаиваем также интересы Российской Федерации но и берем теперь заказы от частных и гос лиц!»

Видимо, никакие частные и государственные лица не заинтересовались таким предложением — через два месяца постоянной рекламы ЧВХК лидер Killnet заявил, что аналогов ЧВК Вагнера в киберпространстве он делать не будет, и продолжил просить донаты.

KillMilk явно был очарован спонсором ЧВК Вагнера Евгением Пригожиным. В своем канале он поздравлял его с днем рождения, регулярно репостил его заявления, а 24 июня, в день мятежа, заявил, что поехал «с Вагнерами решать вопрос по Москве», однако «турне кончилось раньше». После подтверждения гибели Пригожина в августе все каналы, связанные с Killnet, поменяли аватарки на логотип ЧВК Вагнера.

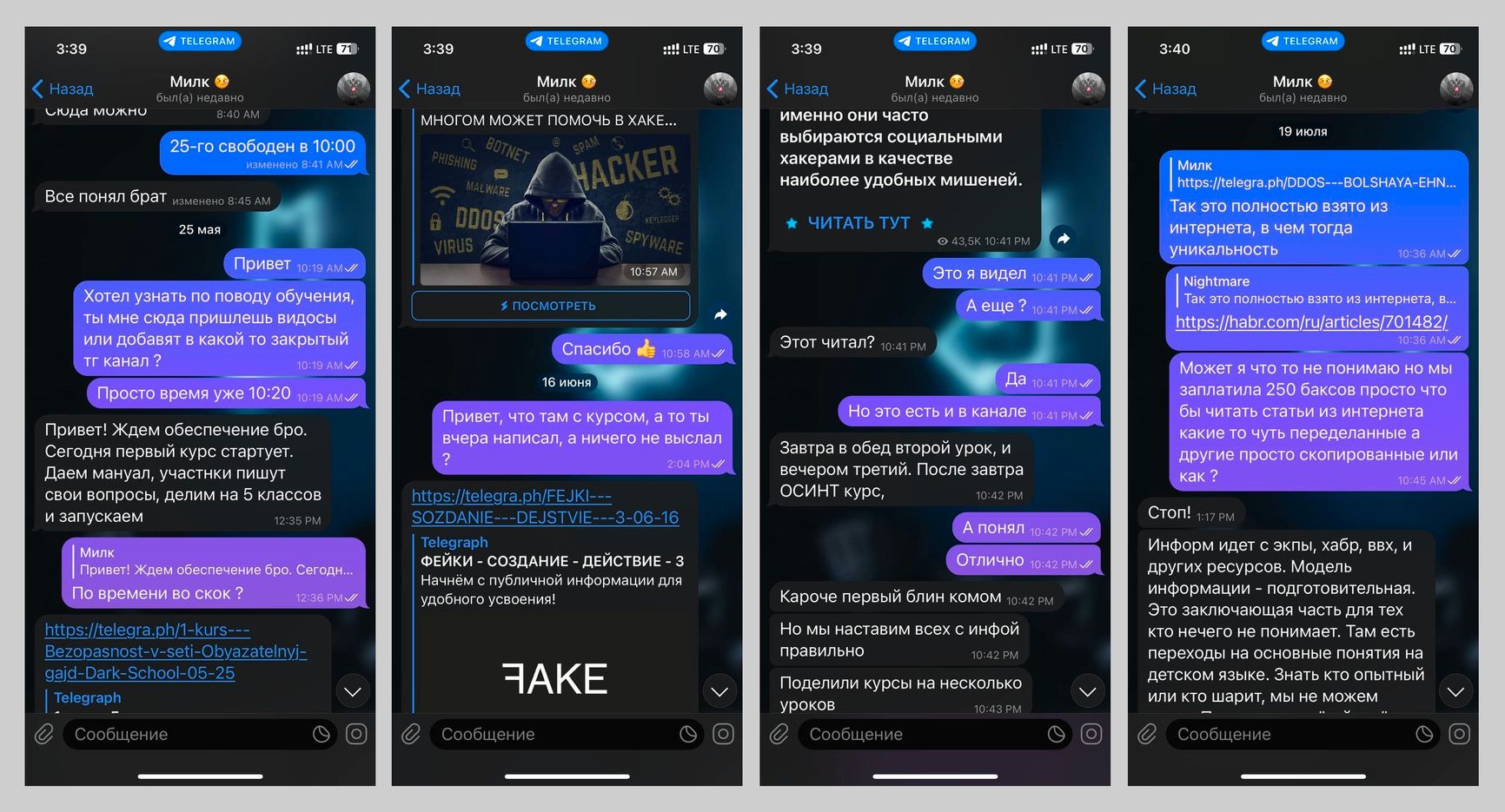

Параллельно с идеей ЧВХК Killnet предпринял еще одну попытку монетизации и объявил о запуске «Dark школы». Стоимость обучения составляла $500, а преподавать собирались «ведение профессиональной кибервойны» — например, DDoS, создание и продвижение фейков, деанон. В результате студентам лишь раз в несколько недель рассылали устаревшие материалы, открыто доступные в интернете, — например, книжку 2007 года, в которой в развлекательной манере описано, что такое социальная инженерия. По информации Telegram-канала Dark Femida, некоторые студенты пытались получить деньги за обучение обратно, так как через несколько недель им просто перестали присылать материалы, однако KillMilk денег так и не вернул.

Публикация личных данных

Ботнет, то есть сеть устройств, зараженных одноименным вирусом. Позволила организовывать крупнейшие DDoS-атаки в 2016–2017 годах.

Скриншоты из Telegram-канала Dark Femida

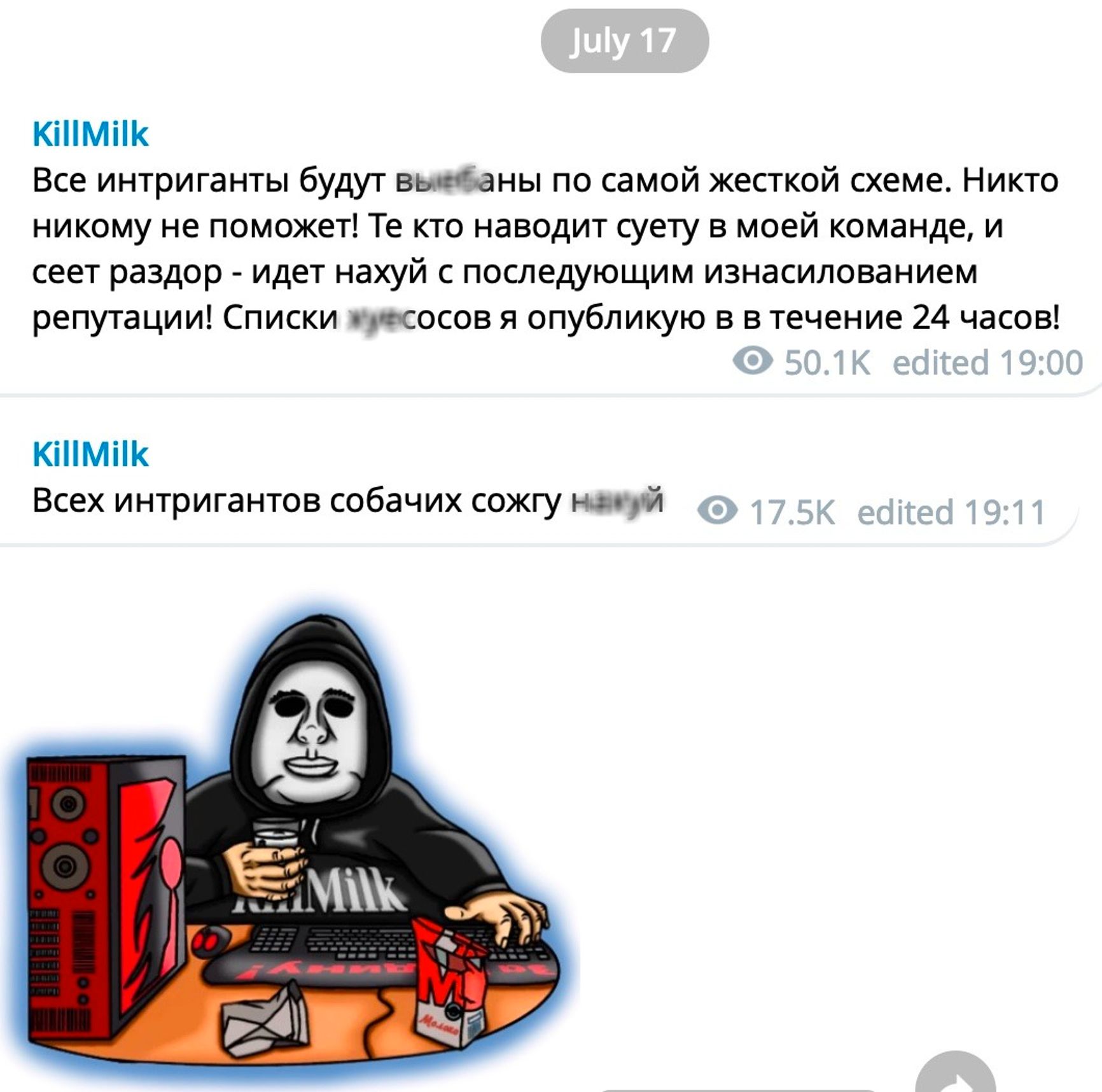

Кроме того, Killnet запустил свой обменник криптовалют, бот для «пробива», основанный, впрочем, на чужих данных, свое даркнет-СМИ, а также продолжил рекламировать собственные DDoS-услуги и попытался запустить свой даркнет-форум — по аналогии с Rutor. Правда, форум тут же «положили» недоброжелатели, и продать на нем рекламу Killnet не удалось. Ведь как и в обычном бизнесе, работа в даркнете строится на доверии. Однако доверие в команде Killnet постоянно стояло под вопросом. С одной стороны, основатель группы постоянно выискивал в ней предателей и «интриганов». Одних участников из числа «старичков» выгоняли из коллектива, другие уходили сами из-за выгорания или несогласия с целями — например, когда Killnet призвал атаковать сайты медицинских учреждений в Европе.

Публикация личных данных

Ботнет, то есть сеть устройств, зараженных одноименным вирусом. Позволила организовывать крупнейшие DDoS-атаки в 2016–2017 годах.

Скриншот из канала KillMilk

Шок в сообществе вызвал отдельный случай. Killnet был с самого начала связан с группой Anonymous Russia. Она не имела отношения к международным Anonymous и занималась по сути такими же DDoS-атаками, как и Killnet. Возглавлял группировку хакер под ником Raty. В апреле 2023 года выяснилось, что это 18-летний белорус Арсений Елисеев из Гомеля. На родине его задержали — по данным МВД, еще будучи несовершеннолетним, Елисеев пытался украсть антенну местного оператора связи. После новостей о задержании KillMilk тут же слил личность Елисеева. Также он сообщил, что Елисеев на почве ревности насолил местному силовику, из-за чего того и задержали. Знали ли силовики на момент задержания, что Елисеев связан с хакерской группировкой, — неизвестно, поэтому поступок KillMilk'а некоторые участники Killnet осудили, за что получили бан. Возмущение вызвало, в частности, то, что был опубликован паспорт Елисеева — ведь для вступления в отряды KillMilk требовал верификацию личности по документам.

После скандала KillMilk пообещал сдеанонить силовика, который посадил Елисеева, но так и не сделал этого, и объявил войну Беларуси, но затем удалил все сообщения. В итоге Елисееву вменили незаконные действия в отношении информации (ч. 1 и ч. 2 ст. 203-1 УК Беларуси) и распространение заведомо ложных сообщений об опасности (ч. 1 ст. 340 УК). 1 сентября он предстал перед судом.

При участии Алексея Ремизова

Публикация личных данных

Ботнет, то есть сеть устройств, зараженных одноименным вирусом. Позволила организовывать крупнейшие DDoS-атаки в 2016–2017 годах.